Netzwerk: Unterschied zwischen den Versionen

K →Ansprechpartner: typos |

Prusa CoreOne added |

||

| (54 dazwischenliegende Versionen von 16 Benutzern werden nicht angezeigt) | |||

| Zeile 2: | Zeile 2: | ||

|name = Netzwerk | |name = Netzwerk | ||

|status = stable | |status = stable | ||

|image = | |image = Rzl-19.jpg | ||

|description = | |description = | ||

|category = Infrastruktur | |category = Infrastruktur | ||

| Zeile 19: | Zeile 19: | ||

== Aktuelle Probleme == | == Aktuelle Probleme == | ||

Derzeit keine Probleme bekannt. Bitte Probleme an das [[ | Derzeit keine Probleme bekannt. Bitte Probleme an das [[NOC-Team]] melden. | ||

== Rack == | == Rack == | ||

[[Datei:IMG_0336.JPG| | [[Datei:IMG_0336.JPG|thumb|right|x300px]] | ||

Das [[Rack]] befindet sich in der [[E-Ecke]] und enthält das Patchpanel, unseren Switch, unseren Router sowie diverse andere Hardware, z.B. für die Türsteuerung. | Das [[Rack]] befindet sich in der [[E-Ecke]] und enthält das Patchpanel, unseren Switch, unseren Router sowie diverse andere Hardware, z.B. für die Türsteuerung. Die Belegung der Pachpanel ist unter [[Verkabelung_Netzwerk]] dokumentiert. | ||

== Uplink == | == Uplink == | ||

| Zeile 29: | Zeile 29: | ||

=== IPv4 === | === IPv4 === | ||

Geht derzeit **direkt** raus über die Deutsche Telekom. | Geht derzeit **direkt** raus über die Deutsche Telekom. | ||

=== IPv6 === | === IPv6 === | ||

Es werden Präfixe aus dem Netz der Deutschen Telekom (veränderlich) und dem DN42 (statisch) verteilt. | |||

== Sicherheit == | == Sicherheit == | ||

| Zeile 49: | Zeile 38: | ||

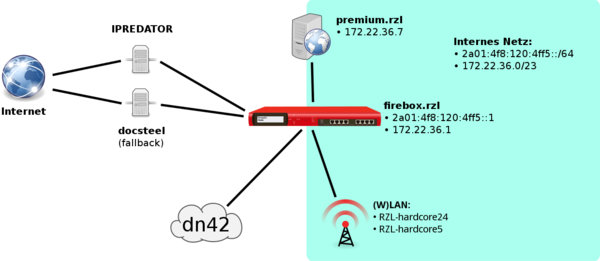

== dn42 == | == dn42 == | ||

Das dn42 ist ein VPN, welches Chaostreffs, Hackerspaces und sonstige Chaoten vernetzt. Siehe [ | Das dn42 ist ein VPN, welches Chaostreffs, Hackerspaces und sonstige Chaoten vernetzt. Siehe [https://dn42.net dn42.net] | ||

Wir nehmen als AS64636 teil mit 2 verschiedenen Peerings (zu hax404, lutoma). | |||

Unsere Zuteilungen: | |||

- IPv4: 172.22.36.0/23 | |||

- IPv6: fd4e:a4d9:1add::/48 | |||

== WLAN == | == WLAN == | ||

Unser WLAN ist | Unser WLAN ist WPA2-verschlüsselt. Der Key hängt im Raum aus, oder wird dir gerne auf Nachfrage mitgeteilt :) | ||

=== Aktive Access Points === | === Aktive Access Points === | ||

| Zeile 60: | Zeile 53: | ||

** Liegt auf der Beamerplattform und im Nebenraum. | ** Liegt auf der Beamerplattform und im Nebenraum. | ||

** Läuft mit original Firmware. | ** Läuft mit original Firmware. | ||

== Hosts == | == Hosts == | ||

| Zeile 72: | Zeile 64: | ||

* DHCP-Server: 172.22.36.1 | * DHCP-Server: 172.22.36.1 | ||

=== | === VLAN 5 Default (172.22.36.0/23, fd4e:a4d9:1add:1::/64) === | ||

{| class="wikitable" width="100%" | {| class="wikitable" width="100%" | ||

| Zeile 90: | Zeile 73: | ||

|----- | |----- | ||

| 172.22.36.2 || ''reserved'' || Reserviert für Infrastruktur | | 172.22.36.2 || ''reserved'' || Reserviert für Infrastruktur | ||

|----- | |----- | ||

| 172.22.36.4 || wlanap-01 || WLAN AP 2,4+5 GHz | | 172.22.36.4 || wlanap-01 || WLAN AP 2,4+5 GHz | ||

|----- | |----- | ||

| 172.22.36.5 || | | 172.22.36.5 || switch03 || Tischswitch E-Ecke | ||

|----- | |----- | ||

| 172.22.36.6 || | | 172.22.36.6 || wlanap-03 || WLAN AP 2,4+5 GHz | ||

|----- | |----- | ||

| 172.22.36.7 || [[ | | 172.22.36.7 || [[apfelkirsch_(Server)|apfelkirsch]] || Root-Server bei Hetzner | ||

|----- | |----- | ||

| 172.22.36.8 || | | 172.22.36.8 || RIPE atlas probe || https://atlas.ripe.net/ | ||

|----- | |----- | ||

| 172.22.36.9 || | | 172.22.36.9 || snom0002 || snom-Telefon im Keller | ||

|----- | |----- | ||

| 172.22.36.10 || | | 172.22.36.10 || pi-star || DMR Hotspot | ||

|----- | |----- | ||

| 172.22.36.11 || [[ | | 172.22.36.11 || [[Rarity]] || | ||

|----- | |----- | ||

| 172.22.36.12 || [[cookiemonster]] || Cookiemonster (Backup-Server) | | 172.22.36.12 || [[cookiemonster]] || Cookiemonster (Backup-Server) | ||

| Zeile 115: | Zeile 96: | ||

| 172.22.36.14 || fritzbox || Fritzbox (ISDN<->SIP Ersatz) | | 172.22.36.14 || fritzbox || Fritzbox (ISDN<->SIP Ersatz) | ||

|----- | |----- | ||

| 172.22.36.15 || | | 172.22.36.15 || snom0003 || snom-Telefon in der Küche | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.16 || ungenutzt || | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.17 || [[Onkyos|onkyo02]] || [[Onkyos]] | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.18 || [[Onkyos|onkyo03]] || [[Onkyos]] | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.19 || [[Onkyos|rzl-lounge]] || [[Onkyos]] | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.'''20 - 108''' || ''reserved'' || Derzeit ungenutzt | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.109 || [[libella]] || VM-Host und Vortrags-PC | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.110 || ultimaker || [[Ultimaker#Octoprint|Ultimaker]] | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.111 || coreone || [[CoreOne|Prusa CoreOne 3D Drucker]] | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.112 || stickstick || Ein ZeroPi der einen USB-Stick simuliert für [[Rarity]] | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.113 || ''reserved'' || Reserviert für Infrastruktur | ||

|----- | |----- | ||

| 172.22.36.123 || dance-master-5k || AVR Onkyo TX-NR646 | | 172.22.36.123 || dance-master-5k || AVR Onkyo TX-NR646 | ||

|----- | |----- | ||

| 172.22.36.126 || Chromecast || Chromecast. Hängt an einem HDMI-Eingang des Dancemaster 5k | | 172.22.36.126 || Chromecast || Chromecast. Hängt an einem HDMI-Eingang des Dancemaster 5k | ||

|----- | |----- | ||

| 172.22.36.127 || [[InfoScreen | | 172.22.36.127 || [[InfoScreen]] || auf dem Kühlschrank | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.133 || [[Drucker|annette]] || XEROX-Drucker auf Olymp (DEFUNCT) | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.134 || [[Doris]] || KYOCERA-Drucker im Workshopraum | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.137 || CV630-IP || Hauptraum PTZ Cam | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.138 || HEV-10 || Hauptraum HDMI capture | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.139 || [[Cisco SG 500]] || Workshopraum | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.'''140 - 199''' || ''reserviert'' || Ungenutzt | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.238 || [[Mate_(Server)/unifi.vm.rzl]] || Ubiquiti Unifi Management VM | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.241 || cis-phone-06 || Cisco VoIP Phone 06 | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.243 || cis-phone-01 || Cisco VoIP Phone 01 | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.245 || ungenutzt || | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.246 || cis-phone-03 || Cisco VoIP Phone 03 | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.247 || cis-phone-04 || Cisco VoIP Phone 04 | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.248 || cis-phone-05 || Cisco VoIP Phone 05 | ||

|----- | |----- | ||

| 172.22.36. | | 172.22.36.254 || ''reserved'' || Reserviert für Geräte | ||

|----- | |----- | ||

| 172.22. | | 172.22.37.'''10 - 110''' || '''dhcp''' || DHCP-Range (unfiltered) | ||

|} | |||

=== VLAN 42 IoT (10.5.0.0/24, fd4e:a4d9:1add:3::/64) === | |||

VLAN für Internet of Things. Zugriff nur aus default-VLAN. Ausgehend nur Zugriff auf ausgewählte Dienste wie DNS, NTP, MQTT-Broker. | |||

| | {| class="wikitable" width="100%" | ||

|----- | |----- | ||

| | ! IP-Adresse || Hostname || Beschreibung | ||

|----- | |----- | ||

| | | 10.5.0.1 || [[firebox]] || Router | ||

|----- | |----- | ||

| | | 10.5.0.2 || unused || unused | ||

|----- | |----- | ||

| | | 10.5.0.3 || unused || unused | ||

|----- | |----- | ||

| | | 10.5.0.4 || cashdesk || VM für Fnordcredit | ||

|----- | |----- | ||

| | | 10.5.0.5 || unused || unused | ||

|----- | |----- | ||

| | | 10.5.0.6 || unused || unused | ||

|----- | |----- | ||

| | | 10.5.0.7 || unused || unused | ||

|----- | |----- | ||

| | | 10.5.0.8 || unused || unused | ||

|----- | |----- | ||

| | | 10.5.0.9 || unused || unused | ||

|----- | |----- | ||

| | | 10.5.0.'''10 - 254''' || '''dhcp''' || DHCP-Range | ||

|} | |||

=== VLAN 64 NAT64 (WIP, fd4e:a4d9:1add:2::/64) === | |||

VLAN für Praxistests in einer IPv6-only Umgebung. | |||

ToDo: NAT64 hochziehen. | |||

=== 10.23.42.0/24 === | |||

Management-Netzwerk für Switches und Access Points. | |||

{| class="wikitable" width="100%" | |||

|----- | |----- | ||

| | ! IP-Adresse || Hostname || Beschreibung | ||

|----- | |----- | ||

| | | 10.23.42.1 || [[firebox]] || Router | ||

|----- | |----- | ||

| | | 10.23.42.2 || [[Cisco SG 500]] || Switch-Stack im Hauptraum | ||

|----- | |----- | ||

| | | 10.23.42.3 || [[EdgeSwitch PoE 24]] || Switch im Nebenraum | ||

|----- | |----- | ||

| | | 10.23.42.4 || Netgear ProSAFE || Switch auf dem Hauptraumtisch, Mitte | ||

|----- | |----- | ||

| | | 10.23.42.5 || Netgear ProSAFE || Switch auf dem Hauptraumtisch, bei Rednerpult | ||

|----- | |----- | ||

| | | 10.23.42.6 || skalarwelle || MikroTik POE Switch | ||

|----- | |----- | ||

| | | 10.23.42.7 || chemtrail || MikroTik 24 Port Switch | ||

| | |} | ||

=== Laboranten-VPN (198.51.100.0/24, fd4e:a4d9:1add:4::/64) === | |||

Netzwerk für den remote-Zugang von Laboranten zu RZL-Infrastruktur. Der Zugang über dieses Netz wird gewählt, wenn der Laborant keine eigene Anbindung an das DN42 hat. | |||

{| class="wikitable" width="100%" | |||

| | |||

|----- | |----- | ||

| | ! IPv4-Adresse || IPv6-Adresse || Laborant || Beschreibung | ||

|----- | |----- | ||

| | | 198.51.100.1 || fd4e:a4d9:1add:4::1 || router || (reserviert) | ||

|----- | |----- | ||

| | | 198.51.100.2 || fd4e:a4d9:1add:4::2 || abrock || wireguard, rzl_abrock01 | ||

|----- | |----- | ||

| | | 198.51.100.3 || fd4e:a4d9:1add:4::3 || dk1sel || wireguard, rzl_dk1sel | ||

|----- | |----- | ||

| | | 198.51.100.4 || fd4e:a4d9:1add:4::4 || nachtb4r || wireguard, rzl_g4 | ||

|----- | |----- | ||

| | | 198.51.100.5 || fd4e:a4d9:1add:4::5 || TabascoEye || wireguard, rzl_tabasco | ||

|----- | |----- | ||

| | | 198.51.100.6 || fd4e:a4d9:1add:4::6 || DerLalo || wireguard, rzl_DerLalo | ||

|----- | |----- | ||

| | | 198.51.100.7 || fd4e:a4d9:1add:4::7 || Cheatha || wireguard, rzl_cheatha | ||

|----- | |----- | ||

| | | 198.51.100.17 || fd4e:a4d9:1add:4::11 || marco || wireguard, rzl_marco | ||

|----- | |----- | ||

| | | 198.51.100.42 || fd4e:a4d9:1add:4::2a || Lynn || wireguard, rzl_lynn | ||

|----- | |----- | ||

| | | 198.51.100.69 || fd4e:a4d9:1add:4::45 || helix || wireguard, rzl_helix69 | ||

|----- | |----- | ||

|} | |} | ||

=== | ==== How to get VPN in Linux ==== | ||

# Du hast Zugang zum DN42? ⇒ Melde dem [[NOC-Team]] deine IP-Netze. Sie werden freigeschaltet. | |||

# Schlüselpaar generieren: <code>wg genkey | tee privatekey | wg pubkey > publickey</code> | |||

# Freie IP-Adresse oben reservieren. | |||

# Public-Key jemandem aus dem [[NOC-Team]] geben. | |||

# Das [[NOC-Team]] weist dir einen Hostnamen und Port zu, über den du dich verbinden kannst. Weiterhin bekommst du einen Public-Key für die Gegenstelle vom RZL. | |||

# Konfiguration unter Linux mittels iproute2: | |||

# ip link add dev wg0 type wireguard | |||

# ip address add dev wg0 198.51.100.?/32 peer 198.51.100.1/32 | |||

# ip address add dev wg0 fd4e:a4d9:1add:4::?/128 peer fd4e:a4d9:1add:4::1/128 | |||

# wg set wg0 private-key privatekey | |||

# wg set wg0 peer $(cat pubkey-rzl) endpoint laborant?.peers.raumzeitlabor.de:420?? allowed-ips 172.22.36.0/23,fd4e:a4d9:1add::/48 | |||

# ip link set wg0 up | |||

# ip route add 172.22.36.0/23 dev wg0 | |||

# ip route add fd4e:a4d9:1add::/48 dev wg0 | |||

==== How to get VPN in Windows ==== | |||

# Installiere dir wireguard (download unter https://www.wireguard.com/install/) | |||

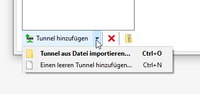

# Klicke auf "Tunnel hinzufügen" -> "Einen leeren Tunnel hinzufügen"[[Datei:wireguard1.png|200px|thumb|inline|Schritt 2]] | |||

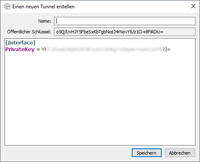

# Das Fenster "Einen neuen Tunnel erstellen" wird angezeigt. Vergib einen Namen (RZL ist ein guter Vorschlag). Der PrivateKey ist geheim und sollte das auch bleiben![[Datei:wireguard2.png|200px|thumb|inline|Schritt 3]] | |||

# Kopiere den Öffentlichen Schlüssel und schicke ihn zusammen mit einer freien IP-Adresse aus der Tabelle oben jemandem aus dem [[NOC-Team]]. | |||

# Das [[NOC-Team]] weist dir einen Hostnamen und Port zu, über den du dich verbinden kannst. Weiterhin bekommst du einen Public-Key für die Gegenstelle vom RZL. | |||

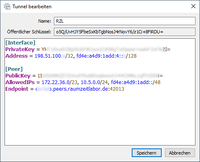

# Wenn du die Daten hast, wähle den Tunnel im Hauptfenster aus und klicke unten rechts auf "Bearbeiten". Ein neues Fenster öffnet sich, in das du die folgenden Daten einträgst. Die ? musst du natürlich durch deine Daten ersetzen. Klicke dann auf Speichern. [[Datei:wireguard3.png|200px|thumb|inline|Schritt 6]] | |||

<syntaxhighlight lang=""> | |||

[Interface] | |||

PrivateKey = ? | |||

Address = 198.51.100.?/32, fd4e:a4d9:1add:4::?/128 | |||

[Peer] | |||

PublicKey = ? | |||

AllowedIPs = 172.22.36.0/23, 10.5.0.0/24, fd4e:a4d9:1add::/48 | |||

Endpoint = ?.peers.raumzeitlabor.de:420?? | |||

</syntaxhighlight> | |||

# <li value="7"> Normalerweise wird dann der Status grün und aktiv, das ist aber noch kein sicheres Zeichen, dass die Verbindung auch funktioniert. Dazu muss im unteren Teil die Zeile "Letzter Schlüsseltausch" erscheinen. </li>[[Datei:wireguard4.png|200px|thumb|inline|Es läuft]] | |||

== VLANs == | == VLANs == | ||

| Zeile 298: | Zeile 280: | ||

! VLAN-ID || Beschreibung | ! VLAN-ID || Beschreibung | ||

|----- | |----- | ||

| 42 || | | 5 || Default-Netz | ||

|----- | |||

| 42 || IoT | |||

|---- | |||

| 64 || NAT64 | |||

|----- | |----- | ||

| 666 || Uplink | | 666 || Uplink | ||

Aktuelle Version vom 31. Juli 2025, 19:43 Uhr

| Netzwerk Release status: stable [box doku] | |

|---|---|

| |

| Beschreibung | |

| Kategorie | Infrastruktur |

| Verantwortliche(r) | NOC-Team |

Hier wird/ist die Netzwerkstruktur im Raum dokumentiert.

Ansprechpartner

Bei jeglichen Fragen zum Netz bitte das NOC-Team ansprechen, auf keinen Fall selbst Änderungen an Router oder Verkabelung vornehmen und keine IP-Adressen selber zuweisen!

Aktuelle Probleme

Derzeit keine Probleme bekannt. Bitte Probleme an das NOC-Team melden.

Rack

Das Rack befindet sich in der E-Ecke und enthält das Patchpanel, unseren Switch, unseren Router sowie diverse andere Hardware, z.B. für die Türsteuerung. Die Belegung der Pachpanel ist unter Verkabelung_Netzwerk dokumentiert.

Uplink

Wir haben mittlerweile eine eigene Leitung. Mehr dazu gibt es unter Internet.

IPv4

Geht derzeit **direkt** raus über die Deutsche Telekom.

IPv6

Es werden Präfixe aus dem Netz der Deutschen Telekom (veränderlich) und dem DN42 (statisch) verteilt.

Sicherheit

Wenn du im Netzwerk (mit oder ohne Kabel) hängst, ist dein Computer im dn42.net und via IPv6 öffentlich (!) erreichbar.

dn42

Das dn42 ist ein VPN, welches Chaostreffs, Hackerspaces und sonstige Chaoten vernetzt. Siehe dn42.net

Wir nehmen als AS64636 teil mit 2 verschiedenen Peerings (zu hax404, lutoma).

Unsere Zuteilungen:

- IPv4: 172.22.36.0/23 - IPv6: fd4e:a4d9:1add::/48

WLAN

Unser WLAN ist WPA2-verschlüsselt. Der Key hängt im Raum aus, oder wird dir gerne auf Nachfrage mitgeteilt :)

Aktive Access Points

- 2x UniFi Pro (2,4GHz und 5GHz simultan): "RZL-hardcore", "RZL-hardcore5"(5GHz only) sowie "RZL-hardcore24"(2.4GHz only).

- Liegt auf der Beamerplattform und im Nebenraum.

- Läuft mit original Firmware.

Hosts

Netzwerkinfrastruktur

- IP-Adresse bitte via DHCP beziehen, feste IP-Adressen bitte bei den obigen Ansprechpartnern anfragen.

- Subnetzmaske: 255.255.254.0

- Gateway: 172.22.36.1

- DNS-Server: 172.22.36.250 (direkt auf mate.rzl)

- NTP-Server: 172.22.36.1

- DHCP-Server: 172.22.36.1

VLAN 5 Default (172.22.36.0/23, fd4e:a4d9:1add:1::/64)

| IP-Adresse | Hostname | Beschreibung |

|---|---|---|

| 172.22.36.1 | firebox | Router |

| 172.22.36.2 | reserved | Reserviert für Infrastruktur |

| 172.22.36.4 | wlanap-01 | WLAN AP 2,4+5 GHz |

| 172.22.36.5 | switch03 | Tischswitch E-Ecke |

| 172.22.36.6 | wlanap-03 | WLAN AP 2,4+5 GHz |

| 172.22.36.7 | apfelkirsch | Root-Server bei Hetzner |

| 172.22.36.8 | RIPE atlas probe | https://atlas.ripe.net/ |

| 172.22.36.9 | snom0002 | snom-Telefon im Keller |

| 172.22.36.10 | pi-star | DMR Hotspot |

| 172.22.36.11 | Rarity | |

| 172.22.36.12 | cookiemonster | Cookiemonster (Backup-Server) |

| 172.22.36.13 | beamer | Beamer |

| 172.22.36.14 | fritzbox | Fritzbox (ISDN<->SIP Ersatz) |

| 172.22.36.15 | snom0003 | snom-Telefon in der Küche |

| 172.22.36.16 | ungenutzt | |

| 172.22.36.17 | onkyo02 | Onkyos |

| 172.22.36.18 | onkyo03 | Onkyos |

| 172.22.36.19 | rzl-lounge | Onkyos |

| 172.22.36.20 - 108 | reserved | Derzeit ungenutzt |

| 172.22.36.109 | libella | VM-Host und Vortrags-PC |

| 172.22.36.110 | ultimaker | Ultimaker |

| 172.22.36.111 | coreone | Prusa CoreOne 3D Drucker |

| 172.22.36.112 | stickstick | Ein ZeroPi der einen USB-Stick simuliert für Rarity |

| 172.22.36.113 | reserved | Reserviert für Infrastruktur |

| 172.22.36.123 | dance-master-5k | AVR Onkyo TX-NR646 |

| 172.22.36.126 | Chromecast | Chromecast. Hängt an einem HDMI-Eingang des Dancemaster 5k |

| 172.22.36.127 | InfoScreen | auf dem Kühlschrank |

| 172.22.36.133 | annette | XEROX-Drucker auf Olymp (DEFUNCT) |

| 172.22.36.134 | Doris | KYOCERA-Drucker im Workshopraum |

| 172.22.36.137 | CV630-IP | Hauptraum PTZ Cam |

| 172.22.36.138 | HEV-10 | Hauptraum HDMI capture |

| 172.22.36.139 | Cisco SG 500 | Workshopraum |

| 172.22.36.140 - 199 | reserviert | Ungenutzt |

| 172.22.36.238 | Mate_(Server)/unifi.vm.rzl | Ubiquiti Unifi Management VM |

| 172.22.36.241 | cis-phone-06 | Cisco VoIP Phone 06 |

| 172.22.36.243 | cis-phone-01 | Cisco VoIP Phone 01 |

| 172.22.36.245 | ungenutzt | |

| 172.22.36.246 | cis-phone-03 | Cisco VoIP Phone 03 |

| 172.22.36.247 | cis-phone-04 | Cisco VoIP Phone 04 |

| 172.22.36.248 | cis-phone-05 | Cisco VoIP Phone 05 |

| 172.22.36.254 | reserved | Reserviert für Geräte |

| 172.22.37.10 - 110 | dhcp | DHCP-Range (unfiltered) |

VLAN 42 IoT (10.5.0.0/24, fd4e:a4d9:1add:3::/64)

VLAN für Internet of Things. Zugriff nur aus default-VLAN. Ausgehend nur Zugriff auf ausgewählte Dienste wie DNS, NTP, MQTT-Broker.

| IP-Adresse | Hostname | Beschreibung |

|---|---|---|

| 10.5.0.1 | firebox | Router |

| 10.5.0.2 | unused | unused |

| 10.5.0.3 | unused | unused |

| 10.5.0.4 | cashdesk | VM für Fnordcredit |

| 10.5.0.5 | unused | unused |

| 10.5.0.6 | unused | unused |

| 10.5.0.7 | unused | unused |

| 10.5.0.8 | unused | unused |

| 10.5.0.9 | unused | unused |

| 10.5.0.10 - 254 | dhcp | DHCP-Range |

VLAN 64 NAT64 (WIP, fd4e:a4d9:1add:2::/64)

VLAN für Praxistests in einer IPv6-only Umgebung.

ToDo: NAT64 hochziehen.

10.23.42.0/24

Management-Netzwerk für Switches und Access Points.

| IP-Adresse | Hostname | Beschreibung |

|---|---|---|

| 10.23.42.1 | firebox | Router |

| 10.23.42.2 | Cisco SG 500 | Switch-Stack im Hauptraum |

| 10.23.42.3 | EdgeSwitch PoE 24 | Switch im Nebenraum |

| 10.23.42.4 | Netgear ProSAFE | Switch auf dem Hauptraumtisch, Mitte |

| 10.23.42.5 | Netgear ProSAFE | Switch auf dem Hauptraumtisch, bei Rednerpult |

| 10.23.42.6 | skalarwelle | MikroTik POE Switch |

| 10.23.42.7 | chemtrail | MikroTik 24 Port Switch |

Laboranten-VPN (198.51.100.0/24, fd4e:a4d9:1add:4::/64)

Netzwerk für den remote-Zugang von Laboranten zu RZL-Infrastruktur. Der Zugang über dieses Netz wird gewählt, wenn der Laborant keine eigene Anbindung an das DN42 hat.

| IPv4-Adresse | IPv6-Adresse | Laborant | Beschreibung |

|---|---|---|---|

| 198.51.100.1 | fd4e:a4d9:1add:4::1 | router | (reserviert) |

| 198.51.100.2 | fd4e:a4d9:1add:4::2 | abrock | wireguard, rzl_abrock01 |

| 198.51.100.3 | fd4e:a4d9:1add:4::3 | dk1sel | wireguard, rzl_dk1sel |

| 198.51.100.4 | fd4e:a4d9:1add:4::4 | nachtb4r | wireguard, rzl_g4 |

| 198.51.100.5 | fd4e:a4d9:1add:4::5 | TabascoEye | wireguard, rzl_tabasco |

| 198.51.100.6 | fd4e:a4d9:1add:4::6 | DerLalo | wireguard, rzl_DerLalo |

| 198.51.100.7 | fd4e:a4d9:1add:4::7 | Cheatha | wireguard, rzl_cheatha |

| 198.51.100.17 | fd4e:a4d9:1add:4::11 | marco | wireguard, rzl_marco |

| 198.51.100.42 | fd4e:a4d9:1add:4::2a | Lynn | wireguard, rzl_lynn |

| 198.51.100.69 | fd4e:a4d9:1add:4::45 | helix | wireguard, rzl_helix69 |

How to get VPN in Linux

- Du hast Zugang zum DN42? ⇒ Melde dem NOC-Team deine IP-Netze. Sie werden freigeschaltet.

- Schlüselpaar generieren:

wg genkey | tee privatekey | wg pubkey > publickey - Freie IP-Adresse oben reservieren.

- Public-Key jemandem aus dem NOC-Team geben.

- Das NOC-Team weist dir einen Hostnamen und Port zu, über den du dich verbinden kannst. Weiterhin bekommst du einen Public-Key für die Gegenstelle vom RZL.

- Konfiguration unter Linux mittels iproute2:

# ip link add dev wg0 type wireguard # ip address add dev wg0 198.51.100.?/32 peer 198.51.100.1/32 # ip address add dev wg0 fd4e:a4d9:1add:4::?/128 peer fd4e:a4d9:1add:4::1/128 # wg set wg0 private-key privatekey # wg set wg0 peer $(cat pubkey-rzl) endpoint laborant?.peers.raumzeitlabor.de:420?? allowed-ips 172.22.36.0/23,fd4e:a4d9:1add::/48 # ip link set wg0 up # ip route add 172.22.36.0/23 dev wg0 # ip route add fd4e:a4d9:1add::/48 dev wg0

How to get VPN in Windows

- Installiere dir wireguard (download unter https://www.wireguard.com/install/)

- Klicke auf "Tunnel hinzufügen" -> "Einen leeren Tunnel hinzufügen"

Schritt 2 - Das Fenster "Einen neuen Tunnel erstellen" wird angezeigt. Vergib einen Namen (RZL ist ein guter Vorschlag). Der PrivateKey ist geheim und sollte das auch bleiben!

Schritt 3 - Kopiere den Öffentlichen Schlüssel und schicke ihn zusammen mit einer freien IP-Adresse aus der Tabelle oben jemandem aus dem NOC-Team.

- Das NOC-Team weist dir einen Hostnamen und Port zu, über den du dich verbinden kannst. Weiterhin bekommst du einen Public-Key für die Gegenstelle vom RZL.

- Wenn du die Daten hast, wähle den Tunnel im Hauptfenster aus und klicke unten rechts auf "Bearbeiten". Ein neues Fenster öffnet sich, in das du die folgenden Daten einträgst. Die ? musst du natürlich durch deine Daten ersetzen. Klicke dann auf Speichern.

Schritt 6

[Interface]

PrivateKey = ?

Address = 198.51.100.?/32, fd4e:a4d9:1add:4::?/128

[Peer]

PublicKey = ?

AllowedIPs = 172.22.36.0/23, 10.5.0.0/24, fd4e:a4d9:1add::/48

Endpoint = ?.peers.raumzeitlabor.de:420??- Normalerweise wird dann der Status grün und aktiv, das ist aber noch kein sicheres Zeichen, dass die Verbindung auch funktioniert. Dazu muss im unteren Teil die Zeile "Letzter Schlüsseltausch" erscheinen.

VLANs

| VLAN-ID | Beschreibung |

|---|---|

| 5 | Default-Netz |

| 42 | IoT |

| 64 | NAT64 |

| 666 | Uplink |

| 2342 | Management-Netz |